In molti casi in azienda si ha la necessità di consentire l’accesso dall’esterno a dei servizi particolari in funzione su uno o più server interni. Oltre alla corretta configurazione della sezione NAT tramite port redirection o open ports sarebbe buona norma laddove possibile filtrare l’accesso solo ad uno o più IP esterni autorizzati. Ovviamente non sempre la cosa è possibile, ma laddove fattibile consiglio di abituarsi a configurare i filtri per ridurre la possibilità di attacco da malintenzionati.

In ambito VoIP ad esempio non è raro (purtroppo) imbattersi in tentativi di intrusione e registrazione sul PBX in modo tale da poter effettuare chiamate a servizi a pagamento a carico dell’ignaro utente.

La prima cosa da fare è, ovviamente, configurare il NAT per consentire l’accesso ai servizi di nostro interesse.

Pensiamo, ad esempio, di voler aprire la porta 3389 per consentire un accesso tramite RDP.

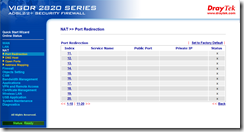

Apriamo la sezione NAT nel menù di sinistra sul nostro Draytek, selezioniamo Port Redirection e clicchiamo su un indice libero come l’11, nell’immagine seguente:

Si aprirà la finestra di configurazione:

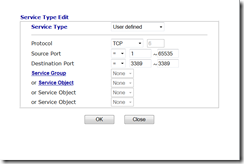

Inseriamo i dati come da figura, così da girare la porta 3389 pubblica verso la 3389 dell’IP LAN sul quale sono attivi i servizi terminal. Il vantaggio di utilizzare una port redirection è quello di poter utilizzare dal lato pubblico una porta diversa dalla 3389 così da “complicare la vita” a un potenziale malintenzionato non utilizzando una porta notoriamente dedicata ad un certo servizio. Per semplicità in questo caso manterremo la stessa porta.

Salvando la configurazione e facendo una prova ci accorgeremo che aprendo un client RDP da su un PC esterno alla rete ed inserendo l’IP pubblico del nostro Draytek verremo connessi al server terminal specificato.

La configurazione, fatta così, sarebbe già funzionante e consentirebbe a chiunque di connettersi con la medesima procedura.

Immaginando però che l’accesso RDP, ad esempio, serva esclusivamente ad un dipendente che si trova presso una filiale potremmo fare in modo che il router accetti solo la connessione proveniente da quella particolare location aumentando così la sicurezza in modo sensibile.

Affinché ciò accada dobbiamo configurare il firewall e i relativi filtri.

Clicchiamo quindi sulla sezione Firewall del menù di sinistra e poi sul Filter Setup

Apriamo il Default Data Filter (il Call Filter server per impostare dei criteri sul traffico in uscita) e clicchiamo sul pulsante relativo alla Filter Rule numero 2

Dobbiamo quindi abilitare la regola selezionando l’apposito flag ed inserire un commento (non obbligatorio ma sicuramente utile per poi capire la funzione della regola che stiamo creando)

Impostiamo la direzione della regola su WAN->LAN (relativa a traffico proveniente dall’esterno), l’IP sorgente su qualsiasi e stessa cosa per l’IP di destinazione. Clicchiamo quindi sul pulsante Edit relativo ai Service Type per impostare la porta 3389 relativa al protocollo RDP

Impostiamo tutto come in figura e clicchiamo su OK per confermare. Ora dovremo impostare il filtro per bloccare tutti il traffico della tipologia appena impostara, a meno che la regola successiva non ne consenta il passaggio. Sulla tendina Action/Profile relativa al filtro quindi selezioneremo la voce Block If No Further Match

Confermiamo con OK e clicchiamo sulla pulsante numero 3 del filtro. Anche qui dobbiamo abilitare la regola con il flag, inserire un commento e impostare la direzione WAN->LAN.

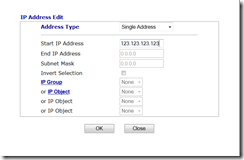

Dobbiamo ora cliccare sul pulsante di Edit relativo all’IP sorgente, dove andrà inserito l’indirizzo IP pubblico della filiale remota (123.123.123.123 nell’esempio)

Confermiamo con OK e impostiamo anche il Service Type sulla porta 3389 RDP come nel passaggio precedente

Sulla tendina Action/Profile in questo caso lasciamo la voce predefinita di Pass Immediately. Confermiamo con OK e torniamo alla finestra di configurazione del filtro. Dovremmo vedere le due regole appena create come in figura

Confermiamo con OK così da applicare le modifiche e selezioniamo General Setup nella sezione Firewall del menù di sinistra.

Verifichiamo che il Data Filter sia abilitato e la configurazione è conclusa.

Con il settaggio appena fatto il router rifiuterà tutto il traffico RDP a meno che questo non provenga dall’indirizzo IP pubblico 123.123.123.123.

Ovviamente questa è una configurazione base e giocando con IP Objects e IP Groups si possono ottenere regole molto più sofisticate e un tuning molto più preciso del sistema.

Ciao Andrea, complimenti per l’ottimo articolo! Ben fatto ed esaustivo!

In questa configurazione si suppone di avere un IP statico assegnato al client che effettua la connessione in ingresso lato WAN al DrayTek. Ma se così non fosse?

Quello che sto cercando di fare è di consentire l’accesso ad una determinata porta solamente dopo aver digitato username e password, indipendentemente dall’indirizzo IP.

Il firewall che utilizzo è un Vigor 2830 (molto simile al 2820).

Su Fornitet questo è possibile farlo.. ma non trovo il modo di abilitare questa regola su DrayTek.

Grazie mille per l’eventuale risposta!

Ciao Simone, non mi risulta che questa funzionalità sia presente su DrayTek. La prima cosa che mi viene in mente è usare una VPN, che mi sembra una soluzione più “pulita”. Non è adatta al tuo scopo?

Ciao, a presto