In questi giorni sto parlando di CryptoLocker, CTB-Locker e, più in generale, di ransomware in tutte le salse. Ho detto più e più volte di aprire le mail con cautela, soprattutto quelle che contengono link o allegati che non stiamo aspettando. Ho ribadito che un sistema di backup affidabile deve essere considerato un requisito minimo e indispensabile per poter cominciare a parlare di sicurezza. Senza backup, parlare di sicurezza equivale a parlare del nulla.

Ad ogni modo ci sono altri due accorgimenti che potrebbero risultare utili per evitare di cadere in trappola.

Rendere visibile l’estensione per i file conosciuti

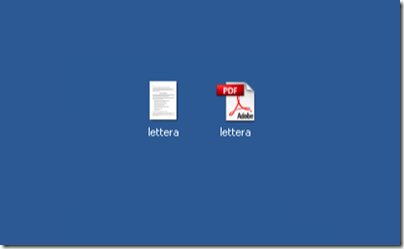

ll primo accorgimento è proprio questo. Windows, come comportamento predefinito, nasconde le estensioni dei file che conosce. Quando scrivi una lettera con Word e salvi il file chiamandolo, ad esempio, lettera.docx, quello che tu vedi a video è un file di nome lettera, con l’icona di Word che lo contraddistingue da un omonimo file PDF (lettera.pdf).

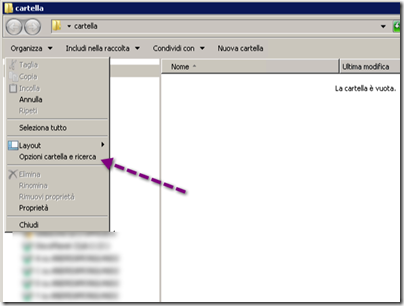

Per visualizzare le estensioni .pdf e .docx devi aprire una cartella qualsiasi e cliccare sulla voce Organizza e quindi su Opzioni cartella e ricerca

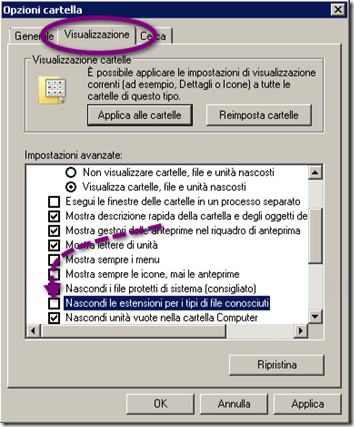

Nella finestra seleziona Visualizzazione e togli la spunta da Nascondi le estensioni per i tipi di file conosciuti.

Chiudendo la cartella il risultato che dovresti ottenere è quello in che vedi nell’immagine

Perché questo accorgimento?

Sfruttando l’impostazione predefinita di Windows, chi diffonde queste minacce punta sulla tua disattenzione. Inviandoti una mail con allegato un file eseguibile chiamato, ad esempio, fattura.pdf.exe, Windows ne nasconderà l’estesione .exe, lasciandoti vedere solo fattura.pdf e ingannandoti sul reale contenuto del file che, se aperto, avvierà l’infezione.

Con l’accorgimento appena descritto, nel caso citato vedrai invece l’allegato con la vera estensione e quindi potrai riconoscere la minaccia.

Impedire l’esecuzione di programmi dal percorso %appdata%

Questi ransomware salvano un file eseguibile all’interno del percorso %AppData% oppure di %LocalAppData%. Questi percorsi variano in base al sistema operativo in uso:

Windows XP

C:\Documents and Settings\<Nome Utente>\Application Data

C:\Documents and Settings\<Nome Utente>\Local Application Data

Windows Vista/7/8

C:\Users\<Nome Utente>\AppData\Roaming

C:\Users\<Nome Utente>\AppData\Local

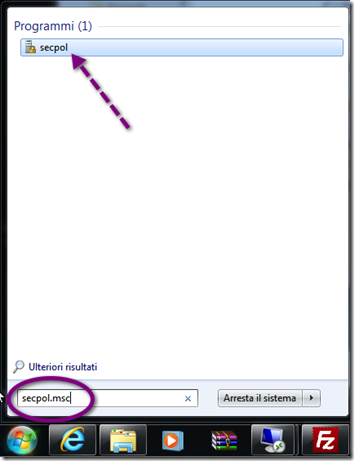

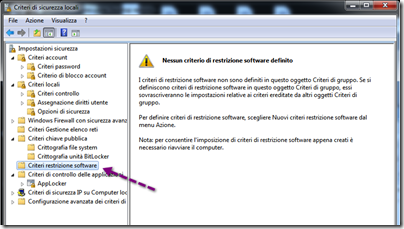

Impedendo l’esecuzione di programmi residenti in queste cartelle, impedirai al virus di attivarsi. Per fare questo è necessario impostare una policy di sicurezza. Per farlo esegui secpol.msc dal menù Start.

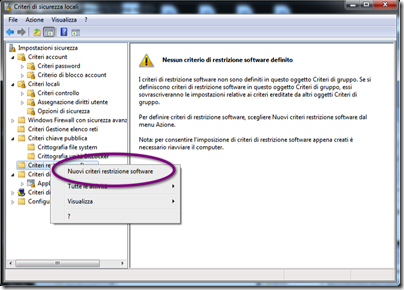

Evidenzia la voce Criteri restrizione software e, se non sono presenti voci al suo interno, clicca con il tasto destro e seleziona Nuovi criteri restrizione software.

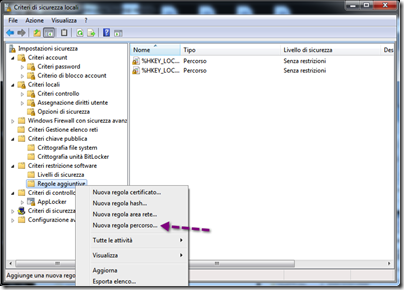

Ora clicca sulla voce Regole aggiuntive con il tasto destro e seleziona Nuova regola percorso…

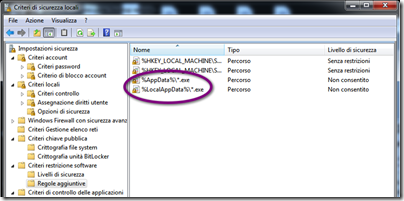

Inserisci nella casella Percorso il valore %AppData%\*.exe e lascia su non consentito il livello di sicurezza.

Crea un’altra regola specificando il percorso %LocalAppData%\*.exe. Una volta confermata troverai le due regole appena aggiunte, come da immagine

Ora sei al sicuro?

Diciamo che ora va un po’ meglio, ma non sei completamente al sicuro poiché anche queste minacce vengono aggiornate e quindi i comportamenti potrebbero variare su delle versioni future.

Torno di nuovo a consigliarti, al di la di tutti i trucchi che possiamo implementare, di fermarti un istante a pensare prima di aprire un allegato o cliccare su un link contenuto in una mail. Questo accorgimento è in grado, da solo, di limitare quasi tutti i danni.

Sono inoltre sicuro che tu abbia un backup aggiornatissimo di tutti i tuoi dati.

Non dovresti avere nulla da temere.

Ciao Andrea,

su un Windows Server 2008 R2 Terminal Server con 45 utenti ho seguito le tue istruzioni e ho creato 4 nuove regole di restrizione:

%USERPROFILE%\AppData\Local\*.exe

%USERPROFILE%\AppData\Local\*\*.exe

%USERPROFILE%\AppData\Roaming\*.exe

%USERPROFILE%\AppData\Roaming\*\*.exe

Corretto?

Qui suggeriscono più path

http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information

Leggevo anche di una versione che allega o fa cliccare file cab…

Fabio

Ciao Fabio, queste minacce sono in continua evoluzione, quindi i percorsi potrebbero essere da aggiornare. Stessa cosa per il tipo di file in esecuzione.

Qualsiasi informazione aggiuntiva, quindi, va sicuramente presa in considerazione.

Ciao