In questo articolo parlo di come integrare un firewall FortiNet (un FortiGate 40C, nello specifico) in un ambiente Active Directory per consentire agli utenti l’accesso alle risorse internet tramite single sign-on (SSO).

Il laboratorio utilizzato è composto da due macchine virtuali:

- DC1-W08 – Server di dominio con Windows Server 2008 Standard;

- CL1-W8 – Client Windows 8 Professional;

Il primo passaggio è chiaramente quello di collegare il firewall alla mia rete e configurarne gli indirizzi per poterlo raggiungere e navigare tramite esso. Nel caso dell’esempio ho assegnato al dispositivo l’indirizzo 192.168.0.1/24 mentre il server e il client hanno rispettivamente l’IP 192.168.0.20/24 e 192.168.0.50/24.

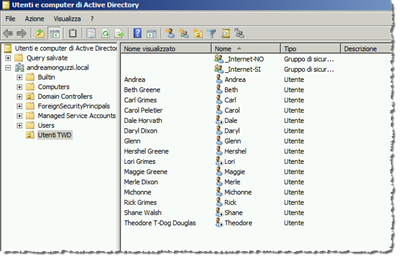

Sul DC ho creato alcuni utenti (prendendo i nomi dai personaggi di The Walking Dead, quindi la Fox mi farà chiudere i battenti a breve ![]() ) e due gruppi di protezione per discriminare l’accesso ad internet degli utenti.

) e due gruppi di protezione per discriminare l’accesso ad internet degli utenti.

Voglio consentire l’accesso ad internet a Rick e ai suoi, inserendoli nel gruppo Internet-SI, mentre non voglio lasciar accedere ad internet Andrea, Michonne e Merle.

Dale, Lori, Shane e T-Dog sono account disabilitati, avendo questi perso la vita durante la serie TV. ![]()

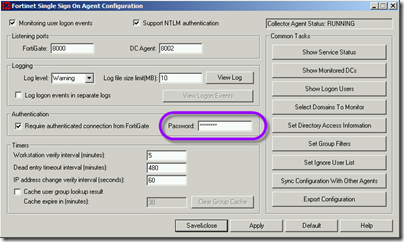

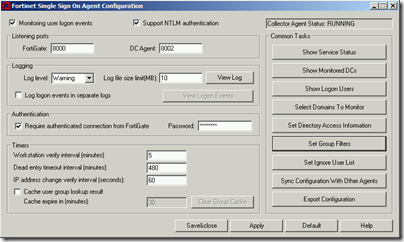

Sempre sul Domain Controller installo il FSSO Collector Agent, e ad installazione conclusa inizio la configurazione eseguendo dal menù dal menù Start > Fortinet > FortiNet Single Sign On Agent > Configure Fortinet Single Sign On Agent.

Per prima cosa imposto una password per la comunicazione con il dispositivo (ad esempio fortiTWD).

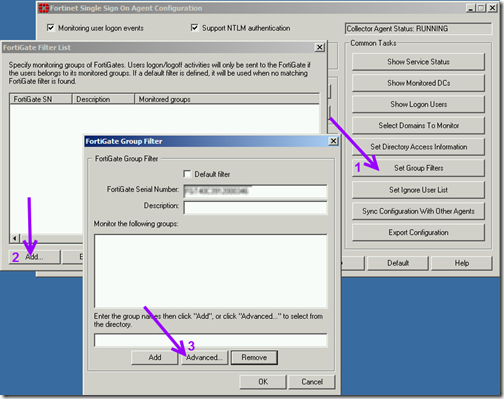

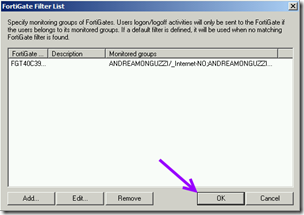

Ora dai Common Task seleziono Set Group Filters. Dalla lista che compare seleziono Add… e quindi Advanced… dalla nuova finestra.

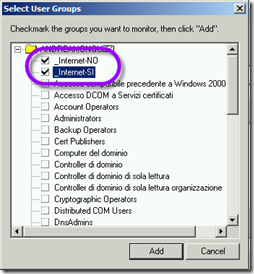

Dalla maschera di selezione scelgo i gruppi Internet-NO e Internet-SI e quindi Add.

Mi assicuro che nella filter list sia comparso il nuovo filtro appena impostato e se presente confermo cliccando su OK.

Con un Save&Close chiudo quindi la configurazione dell’agente FSSO.

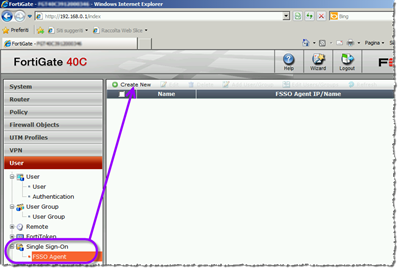

Il passaggio successivo consiste nel mettere in comunicazione il FortiGate con l’agente installato. Dal Domain Controller apro quindi un browser ed accedo alla pagina di amministrazione del dispositivo all’URL http://192.168.0.1.

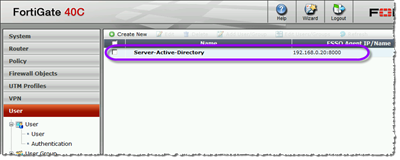

Mi posiziono quindi alla voce User > Single Sign-On > FSSO Agent e clicco su Create New

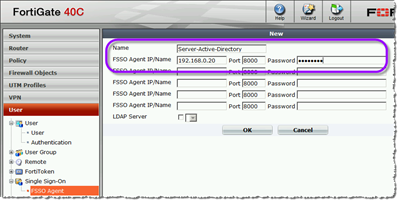

Imposto un nome per l’agente e inserisco l’IP del server e la password impostata in precedenza (fortiTWD). Il firewall di Windows Server dovrà consentire la connessione tramite la porta 8000 TCP affinchè la comunicazione avvenga correttamente.

Cliccando su OK posso vedere che la connessione con l’agente è stata creata con successo.

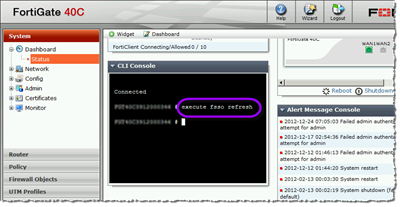

Ora, dalla CLI console presente sulla dashboard del dispositivo eseguo il comando

execute fsso refresh

che forza un aggiornamento dei dati tra il dispositivo e l’agente installato sul DC.

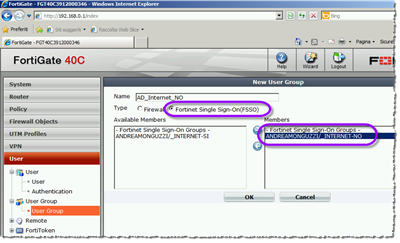

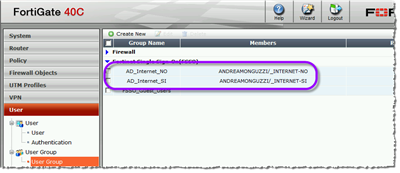

Adesso, dal menù User > User Group > User Group clicco su Create New e avvio la creazione di un gruppo chiamato AD_Internet_NO, selezionando come type Fortinet Single Sign-On (FSSO) e inserendo come membro il gruppo AD Internet-NO.

Seguo la stessa procedura e creo il gruppo AD_Internet_SI associando il gruppo di Active Directory Internet-SI. A procedura conclusa mi ritrovo i due gruppi presenti nell’interfaccia di amministrazione del FortiGate.

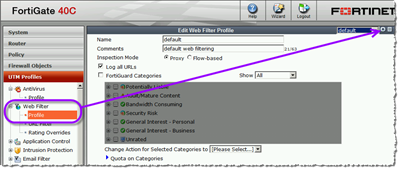

Ora creo un profilo UTM per il Web Filtering. Tramite questo profilo possi discriminare la tipologia di accesso consentita agli utenti con diversi criteri.

Accedo al menù UTM Profiles > Web Filter > Profile e creo un nuovo profilo con il pulsante in alto a destra.

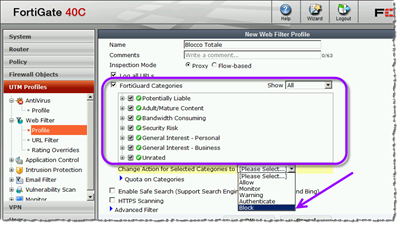

Assegno al profilo il nome Blocco Totale, abilito la spunta su FortiGuard Categories e le seleziono tutte. Sulla tendina sottostante seleziono la voce Block.

Salvo dunque il profilo e vado avanti con la configurazione del dispositivo.

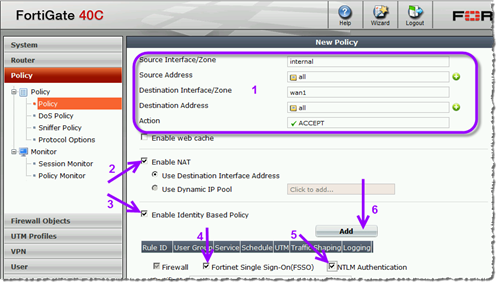

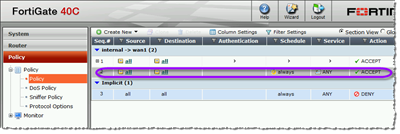

A questo punto posso procedere con la creazione delle policy che consentano la navigazione degli utenti autorizzati. Dall’interfaccia FortiGate mi posiziono sul menù Policy > Policy Policy e clicco su Create New.

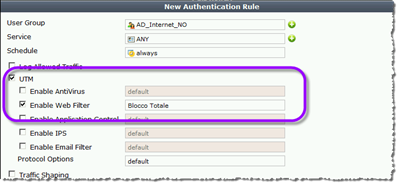

Procedo con la configurazione come da immagine:

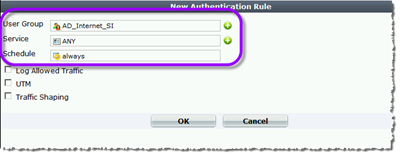

Cliccando su Add, come al punto 6, accedo alla configurazione della regola di autenticazione.

Sul gruppo AD_Internet_SI non attiverò nessun tipo di blocco, mentre sul gruppo AD_Internet_NO attiverò l’UTM con la funzione Web Filter attiva e con il profilo Blocco Totale selezionato.

Confermo ed elimino (o disabilito) la policy predefinita che consente l’accesso in uscita a tutti.

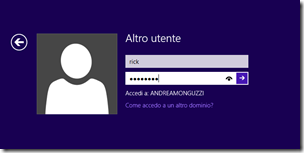

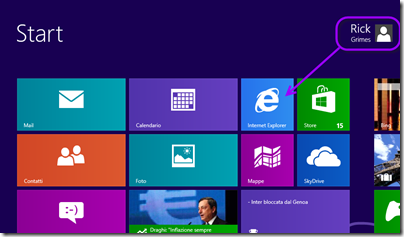

La configurazione di base è conclusa. Non resta che provare ad accedere al client Windows 8 vedere cosa succede in base all’accesso. Effettuo un primo accesso con l’utente Rick.

Eseguito l’accesso provo ad aprire Internet Explorer

La navigazione avviene correttamente, come mostra l’immagine:

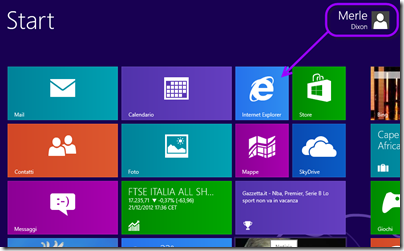

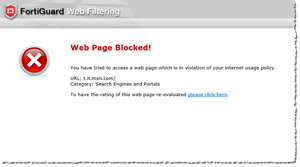

Ora provo a disconnettermi e accedere con l’utente Merle, che non fa parte del gruppo AD autorizzato alla navigazione.

Ecco il risultato ottenuto:

La navigazione per l’utente Merle è quindi disabilitata.

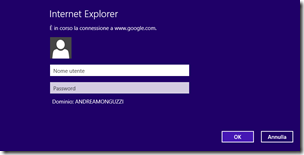

Provo ora ad abilitare l’utente Shane da ADUC, così da consentire il login dalla macchina client. L’utente non rientra in nessuno dei due gruppi Internet-SI o Internet-NO. Voglio vedere il comportamento del browser tentando di accedere a Google…

Ecco qua. L’autenticazione SSO non ha avuto buon esito, non essendo l’utente in un gruppo di quelli monitorati. Vengono quindi richieste delle credenziali di accesso. Inserendo, ad esempio, quelle di Rick la navigazione viene quindi consentita.

Ottima guida!

Integro segnalando che con os 5.x sul fgt40c la voce User > Single Sign-On > FSSO Agent non esite più. l’ fsso va abilitato via CLI.

Poi, più o meno è simile